TRANSFORMACION DIGITAL E INDUSTRIA 4.0 – Parte 3

Autor: César Francisco Giacosa

En el artículo anterior hemos presentado el concepto de la Transformación Digital (TD) como la integración

de la tecnología digital en todas las áreas de un negocio, que se define como un cambio fundamental de

la forma de operar y de entregar valor a los clientes.

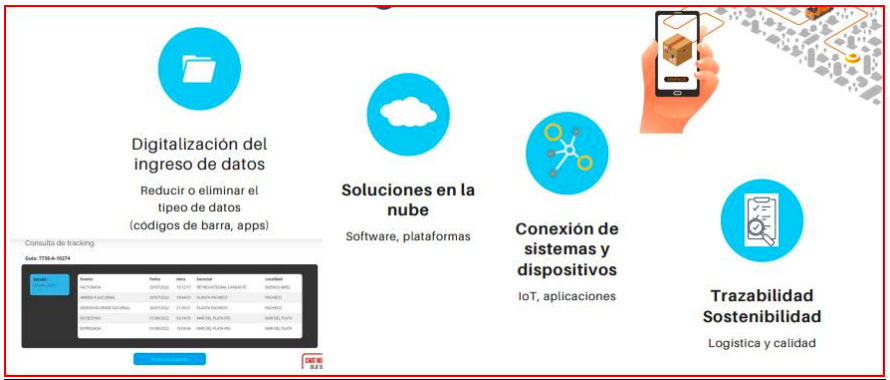

Las soluciones tecnológicas que acompañan la TD presentan los siguientes conceptos:

Nos vamos a referir específicamente en este artículo a las siguientes temáticas presentes en la Industria

4.0, la Ciberseguridad y Data Analytics.

Las empresas que deciden avanzar en un proceso de TD conforman un equipo de personas dedicadas

al mismo, y no solo bajo la responsabilidad de un área funcional específica.

Ciberseguridad

La ciberseguridad en una empresa se plantea en términos de proteger los activos de información,

analizando las amenazas que ponen en riesgo la información que es procesada, almacenada y

transportada por los sistemas de información que se encuentran interconectados.

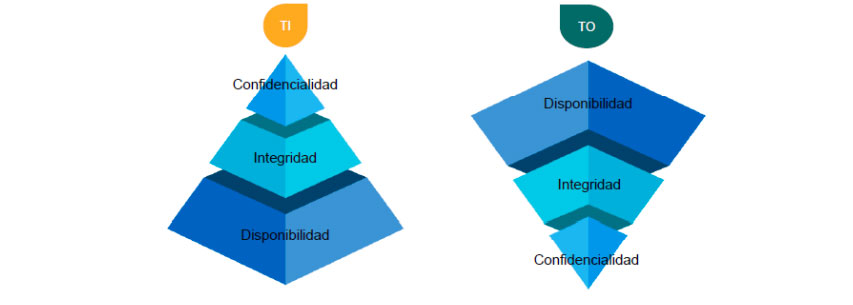

Una empresa consolida su actividad a través de la “seguridad de la información”. Ello supone preservar

la confidencialidad, la integridad y la disponibilidad de la información. Los aspectos centrales son:

garantizar que solo los usuarios autorizados puedan tener acceso a la información(confidencialidad), debe

ser precisa (integridad) y cuando sea necesario (disponibilidad). Esto quiere decir que la información

pudiera no llegar a los usuarios asignados, o fuera incompleta, o aun así no llegara a estar disponible en

el momento que se requiera; por alguna de estas razones se puede indicar que tenemos un problema de

seguridad en la información.

La Ciberseguridad desarrolla la protección de los sistemas, redes y los programas de los ataques digitales,

o sea resguarda la infraestructura y la información de los usuarios involucrados.

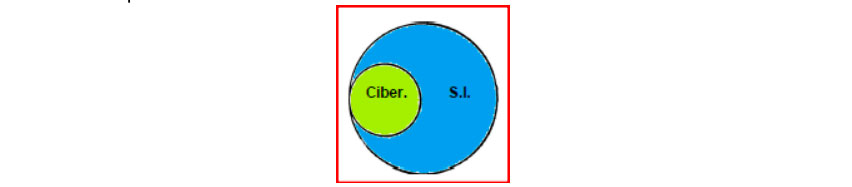

La relación entre la seguridad de la información y la ciberseguridad es que una incluye a la otra como

vemos en el esquema:

La “ciberseguridad” es la capacidad de proteger o defenderse de los ciberataques, y la “seguridad de la

información” es la protección de la información contra el acceso, uso, divulgación, interrupción,

modificación o destrucción de archivos no autorizados.

La ciberseguridad es un proceso y no un producto. Primero se aplica la prevención de fugas de

datos/control de accesos, luego la detección (monitoreo continuo y gestión de vulnerabilidades), la

generación de respuestas con sistemas de recuperación y contramedidas, y finalmente se puede aplicar

una inteligencia de compartición de Datos / Open Source (OSINT= Open Source Intelligence, o

Investigación en fuentes abiertas).

Una vulnerabilidad es un fallo informático que pone en peligro el sistema, se trata de un bug que un

atacante puede usar con fines maliciosos.

Estas vulnerabilidades pueden generar ciberamenazas de distintos tipos: ciberespionaje,

ciberdelincuencia, ciberterrorismo, hacktivismo, ciberguerra.

Tenemos los malware que son softwares maliciosos diseñados para obtener acceso no autorizado a los

sistemas y causar daños. El ransomware es usado para extorsionar, puede bloquear la pantalla o cifrar

la información y solicitar rescate mediante un pago.

Por otra parte, se habla de “ingenieria social” y la importancia de las personas en la seguridad. Solo se

necesita un llamado telefónico en una empresa para entregar información, más allá que la empresa tenga

la mejor tecnología, firewalls, sistemas de detección de intrusos, dispositivos de autenticación avanzados

con tarjetas biométricas, etc.

Los hackers siguen creativos y organizados, dejan de tener al usuario final como principal objetivo y

centran su mayor poder de daño en las compañías. Lo más preocupante es que algunas empresas tienen

bajas defensas para estos ataques cibernéticos. Algunas de las afectadas, pasaron a comprar e instalar

software de seguridad, capacitar al personal y contratar a un proveedor externo.

Se deberá evaluar el riesgo y la vulnerabilidad de nuestro sistema de información, porque la información

de una empresa constituye un activo, y esto tiene impacto si acceden desde afuera.

Es necesario realizar un análisis de riesgo, para ver cómo estamos parados frente a la seguridad de la

información, para lo cual se cumple que “riesgos = probabilidad x impacto”. El activo son los recursos que

utiliza una empresa para desarrollarse, puede ser hardware y también un software; ambos podrían afectar

la operación y generar una pérdida de datos o económica. Si la conexión de internet y el servidor deja de

andar tengo una pérdida de datos o una falta de disponibilidad. Por ello es que tengo que declarar todos

los activos.

Una amenaza puede hacer que ese activo no opere o se dañe o no esté disponible.

La vulnerabilidad es una debilidad, que se materializa a través de la amenaza, por ej. una PC con Windows

8 puede ser dañada, donde Adobe Flash sería el causante de gran parte de las 55 vulnerabilidades.

El impacto es la materialización de la amenaza, o sea la probabilidad y cuan frecuente podría ocurrir.

Los análisis que se hacen para el tratamiento del riesgo pueden ser: transferir el riesgo a un tercero

mediante la contratación de un seguro, eliminar ciertos riesgos (por ej la WIFI invitados), implantar

medidas para mitigarlo, asumirlo siempre justificadamente.

Se tiene que valorizar el daño que provoca dicho riesgo. La vida útil de los activos puede ser de 5 años.

Window 7 ya no tiene soporte, y cualquier vulnerabilidad que aparezca no se puede atacar. Todo está

cambiando muy rápido, por lo cual vamos quedando sin soporte del fabricante.

En el área de tecnología de las Operaciones (TO) de una empresa, a diferencia de los sistemas

informáticos (TI) aparecen los siguientes equipos: PLC (Programmable Logic Controller), SCADA

(Supervisory Control and Data Acquisition), DCS (Distributed Control System), etc. Claramente se puede

indicar que la ciberseguridad industrial implica gestionar los ciber-riesgos asociados derivados de estos

dispositivos involucrados en un proceso industrial priorizando la disponibilidad y la operación. La finalidad

es evitar una penetración exitosa a una red de sistema de control de los procesos que pueda impactar

directamente en ella, con el paro de la producción o afectando la calidad de un producto.

Las prioridades son diferentes para las TO y las TI:

Data analytics

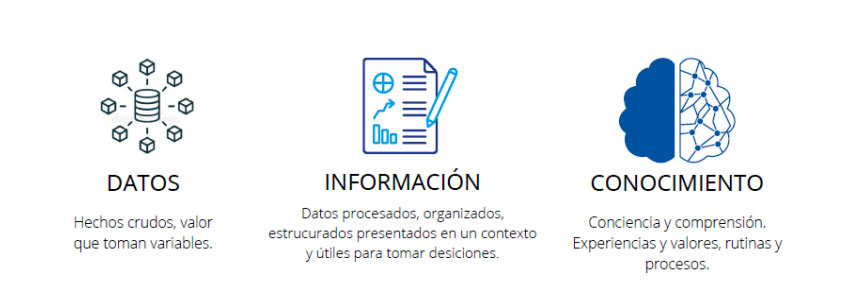

Los datos en una organización son parte de un activo estratégico, que se ponen en juego a través de un

conjunto de aplicaciones y metodología.

Data Analytics o Analítica de datos permite a las empresas analizar sus datos para generar conocimiento.

Para ello se aplican herramientas analíticas que hacen posible: informar, diagnosticar, predecir y hasta

llegar a automatizar decisiones en algunas áreas del negocio de la empresa.

Hay una Ciencia de Datos, que es el arte de adquirir conocimiento a través de los datos. Es sorprendente

ver que el 75 % de lo que miramos en Netflix, proviene de un motor de recomendación que tiene detrás

un algoritmo de segmentación (responde a nuestras preferencias).

Hoy día la planilla Excel o Google sheet es una herramienta de trabajo usada en muchas organizaciones,

pero la misma debiera evolucionar; para ello hay una curva de aprendizaje de cómo organizar la

información. Se puede mencionar al CRM (Customer Relation Management) que vincula variables como

la producción/creatividad/servicio/atención.

Existen diferentes tipos de datos. Los datos estructurados son aquellos que provienen de un modelo

definido o de un campo determinado, por ej una planilla de ventas; los datos semiestructurados son

autodescriptivos, como JSON o XML, y los datos no estructurados corresponden a un modelo no

predefinido pues no están organizados, por ejemplo, un audio o un video.

El Data-driven (impulsado por los datos) es una forma de tomar decisiones basada en el análisis y la

interpretación de los datos almacenados a partir de fuentes digitales. El enfoque Data-driven permite

tomar decisiones más precisas, favorece el desarrollo de estrategias más ágiles, aporta una visión más

completa de la empresa, y ayuda a mejorar la experiencia de usuario y satisfacción del cliente. Para llegar

a esto se requiere crear una cultura Data-driven.

Si entendemos que ciertos datos son importantes para el corazón del negocio, sean venta, compra o

producción, entonces esos datos se deben tratar de una manera especial. Los procesos core deben

apoyarse en decisiones sobre datos.

El proceso ETL (extracción, transformación y carga de datos) y el proceso ELT (extracción, carga y

transformación de datos) son dos enfoques de procesamiento de datos, que definen la estrategia de cómo

se guardan. Las grandes organizaciones tienen varios cientos (o incluso miles) de orígenes de datos de

todos los aspectos de sus operaciones, como aplicaciones, sensores, infraestructura de TI y socios

externos. Hay que filtrar, clasificar y limpiar este gran volumen de datos para que sean útiles para el

análisis y la inteligencia empresarial. El enfoque de ETL utiliza un conjunto de reglas empresariales para

procesar datos de varios orígenes antes de la integración centralizada. El enfoque de ELT va cargando

como llegan, sin tiempo de verificación.

Si pretendo que mi negocio tenga decisiones sustentada en datos, éstos deben estar procesados y

requeridos según Data Analytics.